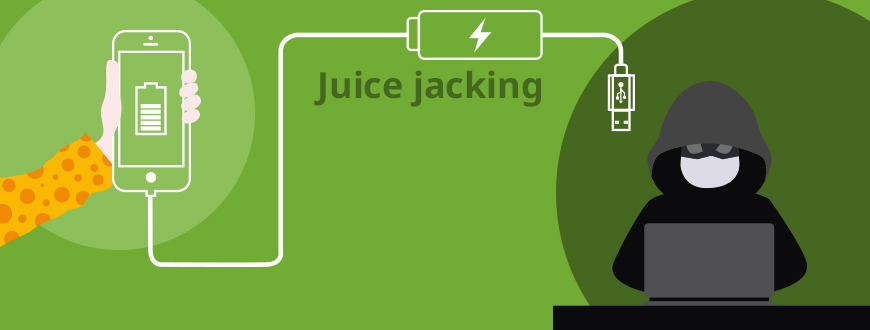

Hack via USB / Juicejacking und wie man sein Mobilgerät davor schützt.

Der USB Anschluss, der Universal Serial Bus, ist konzipiert, um Strom einerseits und Daten andererseits übertragen zu können. Genau darin liegt seine Universalität und sein großer Vorteil. In diesem Beitrag möchten wir jedoch auf die Kehrseite der Medaille aufmerksam machen, und wie der Gefahr des Datenklaus und der Infizierung von Mobilgeräten via USB begegnet werden kann.

Welche Gefahr bezeichnet der Begriff Juicejacking?

Altbekannt ist die Gefahr, sich mit einem infizierten USB-Stick Schadsoftware „einzufangen“, z. B. einen Trojaner. Was jedoch vielen Nutzern im ersten Moment nicht bewusst ist: Auch die Ladekabel von Mobilgeräten stellen ein Risiko dar. Das kriminelle Phänomen nennt sich Juicejacking.

Erstmals tauchte der Begriff offiziell im Jahre 2011 in den USA auf. Der besonders in den Vereinigten Staaten bekannte Spezialist für Internet- und Computer-Sicherheit, Brian Krebs, prägte das Wort, als er erstmalig darüber berichtete (weiter unten noch ein kleiner historischer Exkurs – bei Interesse.)

Juice ist übersetzt “Saft” bzw. “Strom”, jacking bedeutet “Raub” bzw. “Entführung”, wie bei Hijacking. Juicejacking meint also einerseits das Entführen von Daten und wird andererseits auch für das Kompromittieren fremder Geräte verwendet, um diesen und deren Benutzern zu schaden.

Basis ist, dass sich ein entsperrtes Handy, je nach Sicherheitseinstellungen, fast vollständig auslesen lässt. Da sich aber viele Nutzer dieser Gefahr nicht bewusst sind, und so auch nicht in den eigenen Sicherheitseinstellungen darauf achten, eröffnen sie die Gefahr des Hackings ihrer Hardware, sobald sie eine „ungeschützte“ Verbindung zwischen ihrem Mobilgerät und fremden Anschlüssen eingehen.

Was ist Juicejacking genau?

Ganz einfach formuliert, nutzt Juicejacking eine Sicherheitslücke. Es ist die innovativste und modernste Methode zum Hacken von Mobilgeräten. Diese Sicherheitslücke entsteht, sobald ein mobiles Gerät, z. B. ein Smartphone, via USB Port mit Strom versorgt wird und dabei an ein fremdes Gerät angeschlossen ist, bzw., via USB mit einem fremden Gerät verbunden wird. Beispiele für fremde Geräte sind Ladestationen oder -Points an öffentlich zugänglichen Orten, z. B. in Cafés, Messehallen, Einkaufszentren, Hotels, Flughäfen oder Bahnhöfen.

Vergleichbar mit manipulierten Geldautomaten, die einen Aufsatz haben, um Pin-Codes zu speichern, können auch Ladestationen manipuliert sein. Man spricht dann von kompromittierten USB-Ladepunkten. Der Computer innerhalb der Ladestation kann mit bösartigen Programmen infiziert sein, um entweder Daten vom Gerät zu ziehen (= zu kopieren), oder auch um Schadsoftware auf das angeschlossene Gerät zu schleusen. Je nach Datenmenge und Dauer der ungeschützten Verbindung, kann der Inhalt des kompletten Mobilgerätes kopiert und in fremde Hände geleitet werden.

Schad- bzw. Malware-Infektionen können zum Beispiel aus bösartigem Code, Trojanern, Spyware oder Keyloggern bestehen, die unter anderem auch die komplette Kontrolle über das angegriffene System ermöglichen können. Eine weitere Form des Hackings via USB-Port besteht darin, dass der auf dem einzelnen Gerät des Opfers installierte Schad-Code so programmiert ist, dass er alle zukünftigen USB Ladepunkte / Anschlüsse schädigt, mit denen er in Kontakt kommt. So kann der Hacker in mehrere Systeme eindringen.

Das Stehlen von Daten ist das eigentliche Juicejacking. Beide kriminellen Operationen – das Infizieren mit Malware sowie das Kopieren von fremden Daten – werden meist gar nicht oder zu spät erkannt, und weiteren kriminellen Handlungen (z. B. Erpressung des Opfers, Online-Käufe auf dessen Namen und zu dessen Kosten, etc.) sind die Türen geöffnet.

Hintergrund zur Technik: Wieso funktioniert diese Art des Hackings?

Der USB Port ermöglicht die Übertragung von Strom, also Spannung, und auch von Daten. Das macht ihn zu einem äußerst universellen Anschluss. Ein Smartphone ist im weiteren Sinne ein Datenträger mit vielen praktischen Funktionen. Via USB wird es mit Strom versorgt, und via USB kann es Daten empfangen und Daten weitergeben.

Der Knackpunkt ist nun, dass Lade- und Datenströme nicht strikt voneinander zu trennen sind. Sobald ein Smartphone oder sonstiges mobile Gerät via USB mit einer Stromquelle (PC, Ladestation, etc.) verbunden wird, können zugleich auch Daten übertragen werden, und zwar in beide Richtungen. Die zeitgleiche Datenübertragung ermöglicht sogar höhere Stromstärken als 100 mA, es kann also schneller geladen werden, als wenn nur Spannung bereitgestellt wird. Grundsätzlich also besteht die Gefahr des Hackings, sobald ein Mobilgerät via den USB Port zum Laden an einen PC, ein Notebook oder eine öffentliche Ladestation angeschlossen wird.

Was kann Schutz bieten – wie kann man sein Mobilgerät unterwegs sicher laden?

Völlige Sicherheit besteht, wenn das Mobilgerät über das mitgelieferte Netzteil angeschlossen und aufgeladen wird, wenn also der Netzadapter direkt an eine reine Stromquelle angeschlossen wird (aber Achtung: Sobald zum Beispiel das Netzteil vom USB Kabel getrennt wird, und das Kabel USB- zu USB-Stecker (bzw. Lightning- zu USB-Stecker) an eine fremde USB-Buchse angeschlossen wird, ist das Risiko wieder vorhanden).

Zweitens können reine Ladekabel verwendet werden, die keine Datenübertragungg gestatten, da sie hierfür keine Leitungen besitzen (z. B. von Delock, siehe unten). Ebenso sinnvoll sind Powerbanks. Diese können gefahrlos an fremden PCs oder Netzteilen aufgeladen werden. Zum Laden des eigenen Mobilgerätes via eigener Powerbank besteht dann keine Verbindung mehr zum fremden PC oder Netzteil.

Ebenso sicheren Schutz bietet ein Data-Blocker, auch bezeichnet als “USB-Kondom”. Diese spezielle Art von Adaptern haben auf der einen Seite eine USB-Buchse und einen Stecker auf der anderen Seite. Wenn der Adapter dann zwischen dem (fremden) Ladekabel und dem eigenen Smartphone angebracht – also „zwischengeschaltet“ wird – dann ist die Datenweitergabe blockiert. Es wird nur noch der Strom ins Mobilgerät geleitet, da nur die Kontakte für die Energieversorgung verbunden sind, und nicht die Datenleitungen.

Kleiner Exkurs: Punkte zur Historie und Relevanz von Juicejacking

Wie weiter oben erwähnt, wurde der Begriff 2011 von Brian Krebs geprägt. Krebs ist noch immer als Internet- und Computer-Sicherheitsberater aktiv. Bereits 2001 hatte er die intensive Beschäftigung mit dem Thema begonnen, als sein Heimnetzwerk erfolgreiches Ziel eines Hacker-Angriffs geworden war.

Krebs erläuterte, dass es für Angreifer durchaus möglich ist, eine gefakte öffentliche Ladestation aufzustellen und darin einen kleinen Computer zu verstecken. Wenn dann ein Smartphone oder Tablet mit einem normalen USB-Kabel angeschlossen wird, kann der versteckte Computer bösartigen Code einschleusen oder sensible Informationen wie die Kontaktliste, E-Mails oder andere auf dem Gerät gespeicherte Daten stehlen.

Während der Hackerveranstaltung DEFCON 2011 wurden von dem Unternehmen Wall of Sheep Stationen zum „gratis Aufladen“ aufgestellt. Bei der Nutzung sah der Besucher die Nachricht: “Sie sollten keinen öffentlichen Ladestationen mit deren Geräten vertrauen“. Ziel war die Sensibilisierung der Besucher für die Gefahr. Der Sicherheitsforscher Kyle Osborn veröffentlichte 2012 ein Programmiergerüst zum Verbinden eines angreifenden Geräts mit einem Opfer-Gerät. So konnte das angegriffene Gerät entriegelt werden, um Zugriff auf Daten zu erhalten und weitere Manipulationen vorzunehmen.

In der Folgezeit wurde zu Forschungszwecken weitere Schadsoftware entwickelt, sowohl für Android als auch für iOS. Apple- und Android-Entwickler antworteten mit der Entwicklung von Sicherheitsmaßnahmen, um die Angriffspunkte zu minimieren. Noch immer jedoch konnte die Sicherheitslücke “USB-Port” nicht gänzlich geschlossen werden!

Hier in Deutschland gibt es im Vergleich zu den USA und anderen Ländern vielleicht nicht so viele öffentliche Ladestationen. Bei Geschäfts- oder Urlaubsreisen jedoch, und weit verbreitet auch in Cafés, Bahnhöfen oder öffentlichen Verkehrsmitteln, wird man früher oder später höchstwahrscheinlich mit der Situation konfrontiert werden: Das Mobilgerät benötigt “Saft”, aber das eigene Ladekabel samt Netzadapter ist nicht bei der Hand oder kann nicht verwendet werden, da z. B. keine reinen Stromquellen zur Verfügung stehen.

Quelle – Tragant

Erfahren Sie jede Woche spannende Neuigkeiten und mehr zu unseren Produkten unter varia.org/blog !